Die Verschlüsselung der Zukunft

Kryptografische Methoden, die auch kein Quantencomputer knacken kann, werden in den USA zum Standard

Gleich, ob beim Besuch einer Webseite, beim Email-Verkehr oder beim online-Banking – Daten dürften künftig in vielen Fällen mit Verfahren verschlüsselt werden, an deren Entwicklung Forschende des Bochumer Max-Planck-Instituts für Sicherheit und Privatsphäre und der Ruhr-Universität Bochum beteiligt waren. Das US-amerikanische National Institute for Standards and Technology, kurz NIST, hat heute bekanntgegeben, welche kryptografischen Methoden es standardisieren wird, um die Kommunikation auch vor künftigen Angriffen mit Quantencomputern zu schützen. Drei der vier ausgewählten Verfahren hat Peter Schwabe, Leiter einer Forschungsgruppe am Max-Planck-Institut für Sicherheit und Privatsphäre, maßgeblich mitentwickelt. Die vom NIST standardisierten Methoden werden erfahrungsgemäß von den meisten online-Diensten eingesetzt.

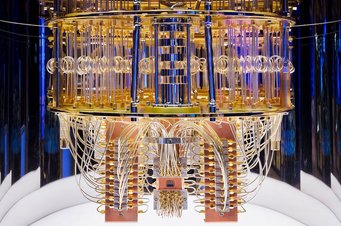

Der Quantencomputer ist für viele eine Verheißung – sicherlich für viele Geheimdienste dieser Welt. Online-Dienste, die auf einen sicheren Datenaustausch angewiesen sind, sehen darin dagegen auch eine Bedrohung. Quantencomputer werden zwar derzeit noch entwickelt, und es ist noch nicht abzusehen, wann die ersten leistungsfähigen Rechner dieser Art ihre Arbeit aufnehmen. Klar ist aber: „Die heutigen kryptografischen Protokolle, die heute quasi den gesamten Datenverkehr schützen, werden wertlos, sobald es die ersten Quantencomputer gibt“, sagt Peter Schwabe, Forschungsgruppenleiter am Max-Planck-Institut für Sicherheit und Privatsphäre und Professor an der Radboud Universität in Nijmegen. „Denn sie können die beiden mathematischen Operationen lösen, auf denen heutige kryptografische Methoden beruhen.“ So können sie eine große Zahl im Handumdrehen in zwei Primzahlfaktoren zerlegen. Da herkömmliche Computer dafür zehntausende Jahre benötigen würden und dabei auch noch so viel Energie verschlängen, wie die Sonne in dieser Zeit zur Erde schickt, bildet die Primzahlfaktorisierung die mathematische Grundlage einer weitverbreiteten Verschlüsselung.

Von 69 Methoden wurden vier ausgewählt – drei mit Max-Planck-Beteiligung

Um den Datenverkehr künftig auch gegen Angriffe mit Quantencomputern zu schützen, haben insgesamt 69 internationale Teams aus der Kryptografie-Gemeinde beim NIST Vorschläge für neue kryptografische Methoden eingereicht – sie sprechen von Post-Quanten-Kryptografie. Nach mehreren Runden hat das NIST nun entschieden, vier dieser Verfahren zu standardisieren. „Sie stellen einen besseren Schutz für die digitale Kommunikation dar – gerade, weil Quantencomputer die bisherigen Verschlüsselungsmethoden und Signatursysteme aushebeln würden“, sagt Eike Kiltz, Professor an der Ruhr-Universität Bochum und Sprecher des Bochumer Exzellenzclusters Cyber Security in the Age of Large Scale Adversaries (Casa). „Die neuen Verfahren zeigen, wie wichtig eine Zusammenarbeit zwischen der Grundlagenforschung und einer anwendungsorientierten Forschung ist, damit die Verschlüsselung unserer Daten auch zukünftig sicher ist.“

Drei der ausgewählten Methoden dienen der Authentifizierung. An der Entwicklung von zwei dieser Verfahren, nämlich Sphincs+ und Crystals-Dilithium, war Peter Schwabe beteiligt: „Bei der Authentifizierung stellt eine Signatur in einem digitalen Handshake sicher, dass etwa ein Web-Browser tatsächlich mit dem Server verbunden ist, den dieser vorgibt zu sein.“ Peter Schwabe gehört außerdem dem internationalen Team an, das Crystals-Kyber konzipiert und zur Anwendungsreife gebracht haben. Mit diesem Verfahren werden auf sichere Weise Schlüssel für die weitere Kommunikation übertragen. Bei Crystals-Dilithium und Crystals-Kyber kooperierte Peter Schwabe unter anderem mit Eike Kiltz.

Die Post-Quanten-Kryptografie beruht auf mathematischen Operationen, die für Quantencomputer nach derzeitigem Stand des Wissens fast genauso knifflig sind wie für herkömmliche Rechner. So nutzen sowohl die Verfahren für den Schlüsselaustausch als auch diejenigen für die Authentifizierung Hash-Funktionen. Diese Algorithmen berechnen aus einer sehr großen Eingabezahl eine kleine Zahl. Aus der kleinen Zahl, die in der Kryptografie Fingerabdruck heißt, lässt sich die ursprüngliche Zahl nicht mehr ermitteln. Solch ein mathematischer Fingerabdruck bildet daher ein wesentliches Element einer digitalen Signatur.

Die Kryptografie-Community ist an der Auswahl beteiligt

Das National Institute for Standards and Technology hat bei seiner Auswahl überprüft, ob die Verfahren prinzipiell sicher sind, aber auch ob sie sich sicher und effizient implementieren lassen. Nun wird es zu den ausgewählten Verfahren Standards schreiben. Das heißt, es wird die kryptografischen Grundlagen und ihre Umsetzung erläutern und auch Hinweise formulieren, damit etwa online-Diensten sie mit vergleichsweise geringem Aufwand in ihre Anwendungen einbinden können – und vor allem, ohne dabei Löcher in die Sicherungsvorkehrungen zu reißen.

Gegen die Arbeit des NIST gibt es dabei auch Vorbehalte. Manche Kritiker fürchten, die Behörde könnte auf Geheiß der NSA Verschlüsselungsmethoden standardisieren, die dem US-Geheimdienst Hintertüren offenlassen. „Es ist ziemlich sicher, dass das in der Vergangenheit in einem Fall geschehen ist“, sagt Peter Schwabe. Das habe die Behörde aber vermutlich nicht wissentlich getan und inzwischen selbst auch als großen Fehler eingeräumt. „Das Verfahren mit der Hintertür kam anders als die Methoden, die jetzt zur Auswahl standen, auch nicht aus der Wissenschaft, und heute ist die Krypto-Community an der Auswahl auch stärker beteiligt.“ So klopfe nun nicht nur NIST die zur Wahl stehenden Methoden auf mögliche Sicherheitslücken ab, sondern auch mehr oder weniger die gesamte Kryptografiegemeinde der Welt. „NIST hat die Auswahl für neue Kryptografiestandards schon zweimal so gestaltet wie bei der Post-Quanten-Kryptografie“, sagt Schwabe. „Und die Verfahren, die dabei herausgekommen sind, haben sich als sehr sicher erwiesen und werden heute auf der ganzen Welt genutzt.“

Europäische Behörden dürften sich der Auswahl des NIST anschließen

Es ist daher zu erwarten, dass das NIST mit seiner Entscheidung zumindest für die USA und Europa Standards setzen wird. „Der neue NIST-Standard wird sicherlich eines der einflussreichsten Dokumente in der IT-Sicherheit werden“, sagt Eike Kiltz. Die europäischen Behörden prüften die vom NIST ausgewählten Verfahren zwar auch noch, schlössen sich aber erfahrungsgemäß der Einschätzung ihrer US-Kollegen an, wenn sie keine Sicherheitslücken fänden, erklärt Peter Schwabe. Das tun sie nicht zuletzt, um verschlüsselten Datenaustausch zwischen US-amerikanischen und europäischen Diensten und Computerprogrammen zu ermöglichen. Und auch für Google, Amazon, Apple sowie quasi alle anderen Unternehmen, die online-Dienste anbieten, ist die Kommunikation untereinander ein Grund, auf die vom NIST standardisierten Verschlüsselungsmethoden zu setzen. „Außerdem können sie dann auf die Verantwortung des NIST verweisen, wenn doch mal Sicherheitslücken auftreten“, sagt Schwabe.

Die Standardisierung könnte Ende 2023 abgeschlossen sein, vermutet der Informatiker. Doch schon jetzt nutzen etwa Google und Infineon testweise Methoden der post-Quanten-Kryptografie gemeinsam mit den heutigen Standard-Verfahren, die für Angriffe mit Quantencomputern verletzlich sind. Und auch Automobilhersteller beschäftigen sich bereits mit Post-Quanten-Kryptografie, um sicherzustellen, dass sie die Software ihrer heute gebauten Fahrzeuge auch in 15 oder 20 Jahren noch ohne großen Aufwand sicher aktualisieren können. „Wir gehen davon aus, dass nach der Standardisierung immer mehr Dienste die neuen Verfahren einsetzen werden“, sagt Peter Schwabe. Dann werden die Verschlüsselungsmethoden, die die Bochumer Forschenden mitentwickelt haben, den Besuch einer Webseite, den Mailverkehr oder Bankgeschäfte hoffentlich schon sichern, bevor es den ersten Quantencomputer gibt.

PH